Kampanye jahat telah memanfaatkan aplikasi penetes Android yang tampaknya tidak berbahaya di Google Play Store untuk membahayakan perangkat pengguna Layanan Perbankan Perangkat lunak perusak.

17 Aplikasi Penetes Ini, Dijuluki Gabungan Daudruber Oleh Trend Micro, disamarkan sebagai aplikasi dan utilitas produktivitas seperti pemindai dokumen, pembaca kode QR, layanan VPN, perekam panggilan, dan banyak lagi. Semua aplikasi masing-masing telah dihapus dari pasar aplikasi.

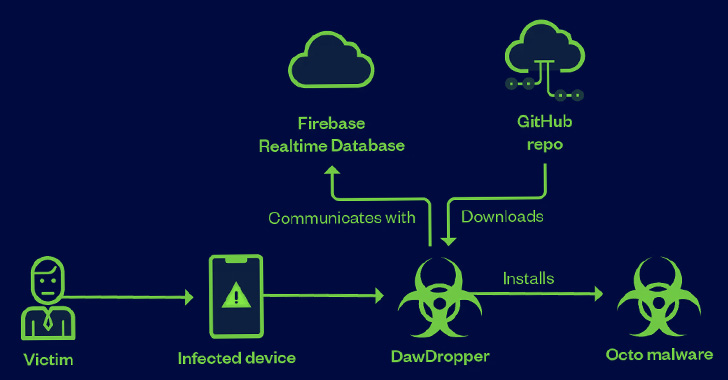

“DawDropper menggunakan database Firebase Realtime, layanan cloud pihak ketiga, untuk menghindari deteksi dan mendapatkan alamat unduhan payload secara dinamis,” kata para peneliti. Dia berkata. “Itu juga menampung muatan berbahaya di GitHub.”

Dropper adalah aplikasi yang dirancang untuk lolos dari pemeriksaan keamanan Google Play Store, setelah itu digunakan untuk mengunduh malware yang lebih kuat dan mengganggu ke perangkat, dalam hal ini, okto (cooper), ular nagaDan melemparmuDan thibot.

Rantai serangan termasuk malware DawDropper yang membuat koneksi dengan database Firebase Realtime untuk menerima URL GitHub yang diperlukan untuk mendownload file APK berbahaya.

Daftar aplikasi berbahaya yang sebelumnya tersedia dari App Store ada di bawah –

- APK Perekam Panggilan (com.caduta.aisevsk)

- Rooster VPN (com.vpntool.androidweb)

- Pembersih Super – Hyper Smart (com.j2ca.callrecorder)

- Pemindai Dokumen – Pembuat PDF (com.codeword.docscann)

- Universal Saver Pro (com.virtualapps.universalsaver)

- Editor Foto Elang (com.techmediapro.photoediting)

- perekam panggilan pro + (com.chestudio.callrecorder)

- Pembersih Ekstra (com.casualplay.leadbro)

- Crypto Utils (com.utilsmycrypto.mainer)

- FixCleaner (com.cleaner.fixgate)

- Just In: Video Motion (com.olivia.openpuremind)

- com.myunique.sequencestore

- com.flowmysequto.yamer

- com.qaz.universaver

- Pembersih Beruntung (com.luckyg.cleaner)

- Pembersih Sederhana (com.scando.qukscanner)

- Pemindai QR Unicc (com.qrdscannerratedx)

Aplikasi bernama “Unicc QR Scanner” termasuk di antara kereta yang sebelumnya Dilaporkan oleh Zscaler Awal bulan ini, Trojan Coper Banking, sejenis malware seluler dari Exobot, didistribusikan.

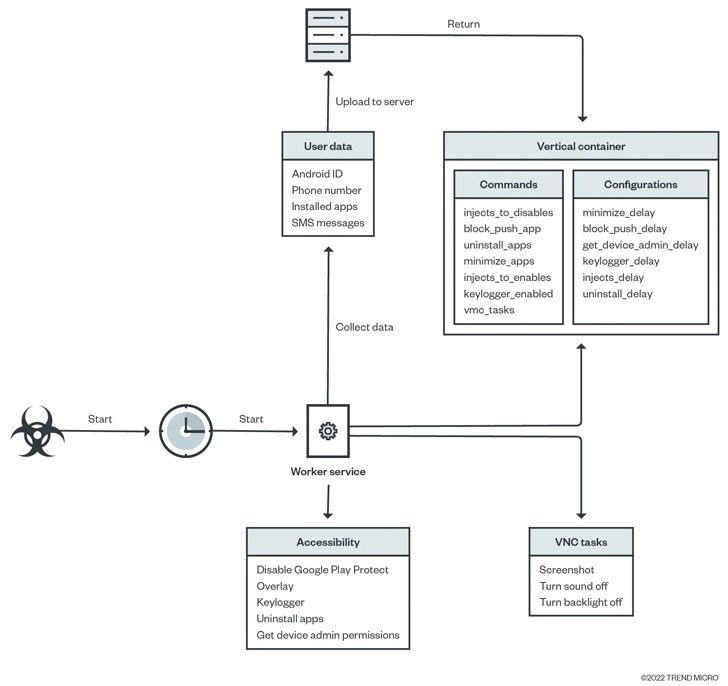

Itu juga dikenal untuk menonaktifkan Octo google play untuk perlindungan dan menggunakan Virtual Network Computing (VNC) untuk merekam layar perangkat korban, termasuk informasi sensitif seperti kredensial bank, alamat email, kata sandi, dan PIN, yang semuanya kemudian bocor ke server jauh.

Untuk bagian mereka, bank putus sekolah berevolusi Sejak awal tahun, ia telah beralih dari alamat unduhan muatan terenkripsi dengan middleware untuk menutupi alamat yang menampung malware.

“Penjahat dunia maya terus-menerus menemukan cara untuk menghindari deteksi dan menginfeksi perangkat sebanyak mungkin,” kata para peneliti.

Selain itu, karena tingginya permintaan akan cara baru untuk mendistribusikan malware di perangkat seluler, banyak pelaku kejahatan mengklaim bahwa alat penambangan mereka dapat membantu penjahat dunia maya lainnya menyebarkan malware mereka di Google Play Store, yang mengarah pada penggunaan Dropper sebagai layanan (DaaS) Model.”

“Communication. Music lover. Certified bacon pioneer. Travel supporter. Charming social media fanatic.”

More Stories

Microsoft meningkatkan kinerja CPU Ryzen dengan pembaruan Windows 11 terbaru

Fitur tampilan baru pada Pixel 9 membuat penggunaannya dengan tangan basah menjadi lebih mudah

“Akumulasi daging dalam jumlah besar” dan frasa meresahkan lainnya dari inspeksi USDA terhadap pabrik kepala babi